チェック・ポイント・リサーチ、ハマスに関連する脅威グループWIRTEによるスパイ活動と破壊工作の拡大を報告

PR TIMES / 2024年12月5日 16時40分

AIを活用したクラウド型サイバーセキュリティプラットフォームのプロバイダーであるチェック・ポイント・ソフトウェア・テクノロジーズ(Check Point(R) Software Technologies Ltd.、 NASDAQ:CHKP、以下チェック・ポイント)の脅威インテリジェンス部門であるチェック・ポイント・リサーチ(Check Point Research、以下CPR)は、過去にハマスと関連があったことが判明している脅威グループ、WIRTEの活動について、スパイ活動と破壊工作の拡大を確認、報告しました。

概要

- CPRは、ガザ地区で紛争が続く中、脅威アクターWIRTEの活動について監視を続けてきました。WITREは、ハマスに関連するグループGaza Cybergangと過去に関連していたことが判明しています。

- WIRTEは紛争によって活動を妨げられることなく、同地域での最近の出来事に関連したルアーをスパイ活動に利用し、その標的はパレスチナ自治政府、ヨルダン、エジプト、イラク、サウジアラビアとみられます。

- CPRの調査により、WIRTEがスパイ活動にとどまらず、破壊的な攻撃に活動範囲を拡大していることが判明しました。CPRは、同グループが使用したカスタムマルウェアと、2024年の2月と10月の2回にわたりイスラエルの団体を標的に使用されたワイパー型マルウェア「SameCoin」との間に、明らかな関連性があることを指摘しています。

CPRは、脅威グループWIRTEが主導する大規模なサイバーキャンペーンの動向を注意深く追跡してきました。WIRTEは中東を拠点とするAPTグループであり、ハマスに属する集団であるGaza Cybergangと関連していると考えられています。この秘密組織は遅くとも2018年から活動しており、政治的動機に基づくサイバースパイ活動で悪名を馳せ、同地域の複雑な地政学的紛争に絡む情報の収集に重点を置いています。同グループの標的は、中東、特にパレスチナ自治政府、ヨルダン、エジプト、イラク、サウジアラビアを拠点とする組織・団体です。

紛争が続く中でハマスに関連する他の多くのサイバー活動が停止している一方、WIRTEの活動は継続しているばかりか、さらに拡大しています。最近では同グループはスパイ活動にとどまらず、破壊的な作戦を少なくとも2つ、イスラエルに対して実行しています。

本リリースではWIRTEのスパイ活動および新たな破壊活動、ハマスとの関係を検証します。一方でCPRは、この活動を具体的にガザ地区内部の活動家によるものと断定することには疑問を呈しています。

WIRTEのスパイ活動

中東情勢の緊張が続く中、最近数カ月にわたり、さまざまな脅威アクターがこの紛争を、特定の標的を欺くための囮を作り出すことに利用してきました。中でもWIRTEは紛争期間を通じて非常に活発に活動しており、地域的な攻撃を行っています。

CPRは2023年10月以降、WIRTEに関連して、マルウェアを利用したキャンペーンを複数観測しました。

- 悪意あるRARファイルを利用した複数のスパイ活動が確認されています。このキャンペーンによってもたらされる初期段階のマルウェアは、被害者が使用しているOfficeおよびOSのバージョン情報、コンピューター名、ユーザー名、インストールされているプログラムのリストなどを攻撃者に送信します。さらに、より幅広い機能を持つマルウェアによる攻撃がこれに続く可能性が高いとみられます。

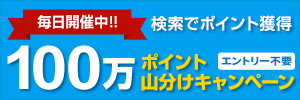

[画像1: https://prcdn.freetls.fastly.net/release_image/21207/349/21207-349-78ba6974b6636a339a7c15146d341c3d-474x288.png?width=536&quality=85%2C75&format=jpeg&auto=webp&fit=bounds&bg-color=fff ]

エラー画面を表示し、悪意あるリンクが埋め込まれたルアーPDF

- 2024年9月、CPRはPDFファイルを感染源とする新たな感染チェーンを発見しました。このPDFファイルは、高度なサイバー作戦を目的としたオープンソースのフレームワーク、Havocを実装しています。攻撃者が侵害したシステムへのアクセスを得ると、永続的なシステム制御が可能になり、データの抽出、システム内の水平移動、リモートアクセスなど、さまざまな悪意あるアクティビティの実行が可能になります。

WIRTEの活動範囲が破壊的攻撃へと拡大

2024年10月、サイバーセキュリティ企業ESETの販売代理店のアカウントから、悪意ある電子メールのキャンペーンが開始されました。この電子メールは、病院や自治体などイスラエルのさまざまな組織を標的としており、メールの本文には、受信したユーザーのデバイスが国家支援型の脅威アクターに狙われていると主張する内容が書かれています。また、メールには脅威に対する保護プログラムのインストールを謳うURLへのリンクが含まれていました。しかし、このURLのリンク先はコンピューターやネットワーク上のデータを消去または破損することを目的としたワイパー型マルウェアでした。情報窃取や身代金目的のデータ保持を目的とする他のマルウェアと異なり、ワイパーは破壊を引き起こすことに特化し設計されています。

[画像2: https://prcdn.freetls.fastly.net/release_image/21207/349/21207-349-aea9d823a1f5cd66db23ee942c95f26d-722x426.png?width=536&quality=85%2C75&format=jpeg&auto=webp&fit=bounds&bg-color=fff ]

このキャンペーンで確認されたワイパー型マルウェアは、以前報告されたSameCoinワイパーの最新版です。本年初頭には、イスラエル国家サイバー局(INCD)になりすました悪質なキャンペーンでも使用されました。SameCoinは、AndroidとWindowsで利用可能なマルチプラットフォームのワイパーで、いずれのケースでもINCDからのセキュリティアップデートを装っていました。

10月に行われたキャンペーンでは、メール内のURLをクリックすることで感染チェーンが始まり、ある時点で被害者は悪質なファイルへと誘導されます。この悪質なファイルは、イスラエルの民間防衛軍(Home Front Command)のサイトにアクセスを試みます。このサイトはイスラエル国内からのみアクセス可能なため、これにより被害者がイスラエル人であることを確認するのです。その後、マルウェアは以下のファイルを復号化して実行します。

- ハマスの軍事部門、カッサム旅団に言及する壁紙

[画像3: https://prcdn.freetls.fastly.net/release_image/21207/349/21207-349-56966f7b05a232f29aaed79749b1f612-884x390.png?width=536&quality=85%2C75&format=jpeg&auto=webp&fit=bounds&bg-color=fff ]

ハマスの軍事部門、カッサム旅団(イザディン・アルカッサム)に言及している壁紙を翻訳したもの

- 10月7日からの攻撃を紹介する、ハマスのプロパガンダ映像

- コンピューターやネットワーク上のデータを消去または破損するよう設計されたワイパー型マルウェア

- 同じ組織内の他の複数のアドレスに添付ファイルを送信し、同じネットワーク内の他のコンピューターにワイパーファイルをコピーするインフェクターコンポーネント

脅威アクターWIRTEの活動の背後にハマスがいる可能性

破壊的な攻撃におけるキャンペーンの発信内容と、ハマスの政敵であるパレスチナ自治政府(PA)を一貫して焦点としている点は、長年にわたり明らかにされた複数の歴史的な経緯と合わせ、WIRTEとハマスにつながりがあることを示しています。ハマスの軍事部門であるカッサム旅団に関連する画像が使用されている事実は、偽旗作戦を示唆している可能性もあります。しかし、イランの派閥を含む他のグループの攻撃では、このような言及は見られません。WIRTEのターゲット戦略は、特にパレスチナ問題に関して、ハマスの利益と密接に連携しています。さらにWIRTEは、MoleratsやGaza Cybergangなどハマスとつながりのあるグループと関係してきた歴史があり、WIRTEとハマスが関連している可能性を強めています。

中東における破壊と諜報の二重戦略

WIRTEは一貫して中東全域のさまざまな団体を標的にしており、ファイル送信、ルアー、ドメインの参照など、彼らの活動を示す指標から、レバノンやイラク、サウジアラビア、エジプトとの関わりも示唆されています。プロパガンダの内容やテーマは、イスラエルの受信者に向けたフィッシングメールとともに、イスラエルのターゲットに特化していました。加えて、ワイパーはターゲットの国がイスラエルである場合、またはシステム言語がヘブライ語に設定されている場合にのみ作動します。

イスラエルへの攻撃で使われたさまざまなテクニックやペイロードからは、他の中東諸国を狙ったものとは対照的に、非常に興味深く複雑な戦略が浮かび上がります。ここには2つの重要な目標があるように思われます。1つはイスラエル国内を混乱させること、もう1つは近隣諸国をターゲットとしたスパイ活動です。この二重のアプローチは、地域紛争の複雑な力学と、関係者間の優先順位の違いを浮き彫りにしています。

プロアクティブな脅威分析を通じセキュリティ強化の実践を

進化を続けるサイバー脅威の時代において、チェック・ポイントのThreat Emulationは、脅威がネットワークに侵入する前にすべてのファイルを検査することにより、お客様の安全を守ります。制御された仮想環境でファイルを実行することで、未知の脅威やゼロデイ脆弱性を特定し、不正なシステム変更などの有害な動作を監視します。

Check Point Harmony Endpointと連携させることで、この2つのソリューションはリアルタイムでファイルを解析し、オリジナルのファイルが徹底した検査を受けている間にも、ほぼ瞬時に安全なバージョンのファイルへのアクセスを可能にします。 このプロアクティブなアプローチにより、安全なコンテンツへの迅速なアクセスが保証され、潜在的な脅威を効果的に特定して無効化します。それにより、今日のリスクの多いデジタル環境におけるネットワークの完全性を保護できます。

WIRTEのスパイ活動と破壊活動に関するレポートの完全版は、こちらからチェック・ポイント・リサーチのブログをご覧ください。

Check Pointによる保護

Threat Emulation:

- APT.Wins.Wirte.ta.A/B/C/D/E/F

Harmony End Point:

- ransom.win.honey

- infoastealer.win.blackguard.d

本プレスリリースは、米国時間2024年11月12日に発表されたブログ(英語)をもとに作成しています。

Check Point Researchについて

Check Point Researchは、チェック・ポイントのお客様、脅威情報コミュニティを対象に最新のサイバー脅威インテリジェンスの情報を提供しています。チェック・ポイントの脅威インテリジェンスであるThreatCloud AIに保存されている世界中のサイバー攻撃に関するデータの収集・分析を行い、ハッカーを抑止しながら、自社製品に搭載される保護機能の有効性について開発に携わっています。100人以上のアナリストや研究者がチームに所属し、セキュリティ ベンダー、捜査当局、各CERT組織と協力しながら、サイバーセキュリティ対策に取り組んでいます。

ブログ: https://research.checkpoint.com/

X: https://twitter.com/_cpresearch_

チェック・ポイントについて

チェック・ポイント・ソフトウェア・テクノロジーズ(https://www.checkpoint.com/)は、AIを活用したクラウド型サイバーセキュリティプラットフォームのリーディングプロバイダーとして、世界各国の10万を超える組織に保護を提供しています。Check Point Software Technologiesは、積極的な防御予測とよりスマートで迅速な対応を可能にするInfinity Platformを通じ、サイバーセキュリティの効率性と正確性の向上のためにあらゆる場所でAIの力を活用しています。Infinity Platformの包括的なプラットフォームは、従業員を保護するCheck Point Harmony、クラウドを保護するCheck Point CloudGuard、ネットワークを保護するCheck Point Quantum、そして協働的なセキュリティオペレーションとサービスを可能にするCheck Point Infinity Core Servicesによって構成されます。Check Point Software Technologiesの全額出資日本法人、チェック・ポイント・ソフトウェア・テクノロジーズ株式会社(https://www.checkpoint.com/jp/)は、1997年10月1日設立、東京都港区に拠点を置いています。

ソーシャルメディア アカウント

・Check Point Blog: https://blog.checkpoint.com

・Check Point Research Blog: https://research.checkpoint.com/

・YouTube: https://youtube.com/user/CPGlobal

・LinkedIn: https://www.linkedin.com/company/check-point-software-technologies/

・X: https://twitter.com/checkpointjapan

・Facebook: https://www.facebook.com/checkpointjapan

将来予想に関する記述についての法的な注意事項

本プレスリリースには、将来予想に関する記述が含まれています。将来予想に関する記述は、一般に将来の出来事や当社の将来的な財務または業績に関連するものです。本プレスリリース内の将来予想に関する記述には、チェック・ポイントの将来の成長、業界におけるリーダーシップの拡大、株主価値の上昇、および業界をリードするサイバーセキュリティプラットフォームを世界の顧客に提供することについての当社の見通しが含まれますが、これらに限定されるものではありません。これらの事項に関する当社の予想および信念は実現しない可能性があり、将来における実際の結果や事象は、リスクや不確実性がもたらす影響によって予想と大きく異なる可能性があります。ここでのリスクには、プラットフォームの機能とソリューションの開発を継続する当社の能力、当社の既存ソリューションおよび新規ソリューションにたいする顧客の受け入れと購入、ITセキュリティ市場が発展を続けること、他製品やサービスとの競争、一般的な市場、政治、経済、経営状況、テロまたは戦争行為による影響などが含まれています。本プレスリリースに含まれる将来予想に関する記述に伴うリスクや不確実性は、2024年4月2日にアメリカ合衆国証券取引委員会に提出した年次報告書(フォーム20-F)を含む証券取引委員会への提出書類に、より詳細に記されています。本プレスリリースに含まれる将来予想に関する記述は、本プレスリリースの日付時点においてチェック・ポイントが入手可能な情報に基づくものであり、チェック・ポイントは法的に特段の義務がある場合を除き、本プレスリリース記載の将来予想に関する記述について更新する義務を負わないものとします。

本件に関する報道関係者からのお問い合わせ

チェック・ポイント広報事務局 (合同会社NEXT PR内)

Tel: 03-4405-9537 Fax: 03-6739-3934

E-mail: checkpointPR@next-pr.co.jp

企業プレスリリース詳細へ

PR TIMESトップへ

この記事に関連するニュース

-

チェック・ポイント・リサーチ、人気のゲームエンジン「Godot」の悪用で、17,000台以上のデバイスへのマルウェア感染を確認

PR TIMES / 2024年12月5日 13時45分

-

チェック・ポイント・リサーチ、2024年10月に最も活発だったマルウェアを発表 個人情報を狙う“インフォスティーラー”が急増

PR TIMES / 2024年11月28日 15時45分

-

チェック・ポイント・リサーチ、AI搭載を謳うインフォスティーラー「Rhadamanthys」を使用した最新の大規模フィッシング攻撃を確認

PR TIMES / 2024年11月25日 13時45分

-

チェック・ポイント・リサーチ、より高度化したマルウェア「ElizaRAT」を使用したサイバー攻撃を確認

PR TIMES / 2024年11月22日 17時40分

-

チェック・ポイント・リサーチ、ランサムウェアの最新動向レポートを発表 データ侵害の手口の進化とRansomHubの台頭でサイバー攻撃の脅威が深刻化

PR TIMES / 2024年11月14日 16時15分

ランキング

-

1知らないと「40万円」も損する可能性も!?「ねんきん定期便」だけでは分からない年金とは

ファイナンシャルフィールド / 2024年12月13日 3時40分

-

2単なる「ブーム」ではない カプセルトイ専門店が爆増する背景にある「コスパ」の正体

ITmedia ビジネスオンライン / 2024年12月13日 8時5分

-

3セブンの《1個買うと1個もらえる》またまた追加!筆ペン買うと封筒が無料に!(12月13日時点)

東京バーゲンマニア / 2024年12月13日 14時48分

-

4三菱UFJ銀行「貸金庫事件」が開けたパンドラの箱 「現金」を貸金庫の中に入れていたのはなぜ?

東洋経済オンライン / 2024年12月13日 7時0分

-

520代が「転職しない」理由 2位「ワークライフバランスが良い」、1位は?

ITmedia ビジネスオンライン / 2024年12月13日 17時15分

記事ミッション中・・・

記事にリアクションする

![]()

記事ミッション中・・・

記事にリアクションする

エラーが発生しました

ページを再読み込みして

ください