【セキュリティレポ―ト】改ざんサイト訪問者のWebブラウザーで「辞書攻撃」を秘密裏に強制 攻撃者は他人を介して不正アクセスを実行

Digital PR Platform / 2024年6月18日 9時0分

情報セキュリティメーカーのデジタルアーツ株式会社(本社:東京都千代田区、代表取締役社長:道具 登志夫、以下 デジタルアーツ、証券コード2326)は、改ざんサイトにアクセスした訪問者の Web ブラウザーで「辞書攻撃」を行い、ターゲットサイトへの不正アクセスを試みる手口を分析したセキュリティレポートを公開したことを発表します。

気づかぬうちに自身のWebブラウザーが「辞書攻撃」の実行環境に

当事象の不正アクセスに利用された「辞書攻撃」は、よく使われる単語やパスワードのリストを使用して何度も繰り返しアカウントの認証突破を試みるサイバー攻撃であり、2024年2月下旬から3月中旬にかけて観測されました。

攻撃者は、改ざんサイトにアクセスした訪問者のWebブラウザーを「辞書攻撃」の実行環境に利用することで、ターゲットであるWordpressサイトへの不正アクセスを試みます。この挙動は、バックグラウンドで実行されていることから訪問者が気づくことは困難であり、Webブラウザーで改ざんサイトが開かれている限り、様々なWordpressサイトをターゲットに継続されます。つまり、訪問者は意図せず多くの攻撃に加担していることになります。

当手法における攻撃者の利点は、様々な訪問者に不正アクセスを行わせることで、特定の IP アドレスや国からのアクセスを拒否するといったサイト側の対策を回避できることです。加えて、攻撃者は自身で攻撃を仕掛けたり、攻撃のための実行環境を準備することなく、不正アクセスを実行できるというメリットもあります。

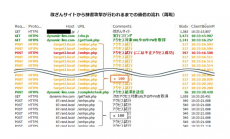

各ターゲットサイトへ100回ずつ攻撃を実行

[画像1]https://digitalpr.jp/simg/1854/90041/700_497_20240617145216666fcf104fecc.png

当攻撃は、正規のWebサイトに不正なスクリプトが挿入された改ざんサイトにアクセスすることで始まります。

[画像2]https://digitalpr.jp/simg/1854/90041/700_139_20240617145321666fcf512afe0.png

改ざんサイトにアクセスしてしまった訪問者は、指令サーバーから辞書攻撃の実行指令を受けると共に、攻撃者から渡されたターゲットに定めたWordpressサイトのURL(ターゲットURL)、ログインID、パスワード情報で、自身の気づかぬところで不正アクセスを試みます。1つのサイトにつき、1つのIDと100つのパスワードでログインを繰り返し、アカウント認証突破のための攻撃を行います。

-

-

- 1

- 2

-

この記事に関連するニュース

-

フリーWi-Fiに潜む危険?リスク認識と対策は URLや速度に留意、設置側もメンテナンス必須

東洋経済オンライン / 2024年11月21日 8時0分

-

改ざん検知、WAF、ログ管理をワンストップで提供する国産WordPress専用セキュリティプラグインを11/16にリリース

@Press / 2024年11月18日 13時45分

-

メール誤送信対策製品「m-FILTER MailAdviser」(Microsoft 365対応版) 顧客課題に応じた柔軟な機能選択が可能に

Digital PR Platform / 2024年11月18日 10時30分

-

勤務者の約50%が業務中のメール誤送信経験あり 何らかの社内ルールがあるものの浸透が不十分 適切な誤送信対策が急務【国内企業・団体の誤送信の実態を調査】

Digital PR Platform / 2024年11月1日 10時12分

-

カレルチャペック紅茶店、延べ5.8万件のクレジットカード情報漏えいか

ASCII.jp / 2024年10月30日 17時0分

ランキング

-

1日経平均株価が再度上昇するのはいつになるのか すでに「日柄調整という悪材料」は織り込んだ

東洋経済オンライン / 2024年11月25日 9時30分

-

2自然界最強「ミノムシの糸」を製品化、スポーツ用品や自動車に活用へ…興和「化学繊維に代わる存在に」

読売新聞 / 2024年11月25日 10時50分

-

3京都の老舗を支える「よきパートナー」という思想 自社だけでなく、客や取引先とともに成長する

東洋経済オンライン / 2024年11月25日 14時0分

-

4スエズ運河の船舶通過激減 パナマも、供給網負担重く

共同通信 / 2024年11月25日 16時29分

-

5あなたは気づいてる?部下が上司に抱く不満8選 部下は上司への不満を言わないまま辞めていく

東洋経済オンライン / 2024年11月25日 9時30分

複数ページをまたぐ記事です

記事の最終ページでミッション達成してください