従業員を装い「テレワークに必要なパスワードを忘れたので教えて」…ヒトを狙ったサイバー攻撃も。日々の対策に必要な情報をどのように収集していけばいいのか?

THE GOLD ONLINE(ゴールドオンライン) / 2024年10月1日 7時0分

(※写真はイメージです/PIXTA)

昨今はサイバー攻撃によって生じるセキュリティを脅かす事件・事故の増加に応じた対策が、各企業・組織に求められています。最高情報セキュリティ責任者(以下、CISO)は日々情報やスキルをアップデートしていく必要があります。本記事ではサイバーセキュリティの第一人者である淵上 真一氏の著書『経営層のためのサイバーセキュリティ実践入門』(プレジデント社)から、CISOが実際に情報収集や分析を行う際のポイントを紹介します。

最高情報セキュリティ責任者(CISO)は経営判断も担う

組織におけるCISO設置の動きを振り返ると、2015年に初めて『サイバーセキュリティ経営ガイドライン』が公開され、経営者が認識すべき「3原則」と、経営者がセキュリティの担当幹部(CISO等)に指示すべき「重要10項目」が示されたことで、その必要性が広く認知されるようになったのではないでしょうか。

それまでのサイバーセキュリティは、ベンダーに任せ切りであることも珍しくなく、責任の所在がやや社外にあったように見受けられました。しかし、このガイドラインが公開された頃からは、サイバーセキュリティを自分ごととしてビジネスリスクを捉え、自分たちで主体的に守る姿勢へと変化していきました。CISOの設置は、その表れだと受け止められます。

このような背景もあって、CISOには組織のセキュリティリスク管理を実施する責任があるわけです。そして、CISOは経営層の一員として経営判断も担い、セキュリティリスク対策だけではなく、リスクに基づく事業への進言も大切な役割です。

たとえば、ある事業に受容できないセキュリティリスクが現れれば、事業の継続を判断することも求められます。そんなCISOを中心にサイバー攻撃の脅威から組織を主体的に守っていくには、情報の活用がポイントになります。

サイバーセキュリティに関するさまざまな情報をリスク管理の意思決定に使うことになりますが、特にサイバー脅威に関する情報を「脅威インテリジェンス」と呼び、脅威を特定し、脅威を評価し、脅威を封じ込める活動に欠かせません。

CISOは世の中の状況や情勢の変化に応じた対策が必要

CISOにとって「先が読める状態」は、セキュリティ対策を行うのに理想の状態だと言えるでしょう。

「いつ、どこに、どんなサイバー攻撃が発生するか、どのような影響があるか」が事前にわかれば、最適な動きをすることができるからです。実際にはわからないのですが、「先が読めれば」という要望はいつの時代においても存在するものです。

そんな理想を思い浮かべるときは、何かしらの意思決定が求められており、「今、何が起きているのか?」「この先、どうなるのか?」「今、何をすべきなのか?」「どのようにして実施するのか?」といったことを頭の中で描いているのではないでしょうか。

実際には、「過去のナレッジを蓄積して、将来に生かす」「さまざまな事象を関連づけて可能性を導き出す」「仮説を立てて、根拠を基に検証していく」といった活動を繰り返し、できるだけ理想である「先が読めた状態」を目指しているはずです。

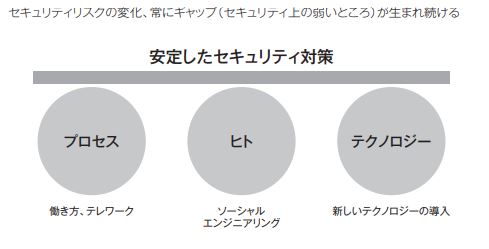

世の中の状況や情勢が変わらないとすれば、目指す理想の状態に限りなく近づけることでしょう。ところが、「世の中の状況や情勢は常に変化する」という真理があり、その影響を受けてセキュリティリスクも変化し、そのギャップ(セキュリティ上弱いところ)も常に生まれ続けるため、それに対して適切な手だてを求められ続けます。

安定したセキュリティ対策のための3つの観点

この変化とギャップは「プロセス」「ヒト」「テクノロジー」という大きく3つの観点で語ることができます[図表1]。

たとえば、「プロセス」であれば、コロナ禍で働き方が変わったり、テレワークが増えたりしました。テレワーク環境を急速に整備した際、リモート接続のためにVPN装置を設置したものの、設定に不備があったことで、かなりの数のVPN(仮想専用通信網)装置が攻撃に遭ったようです。

また、DXの潮流も大きな関心事ではないでしょうか。ビジネスプロセス自体が変わってくるため、当然ながら仕組みも変わってきます。そうすると、セキュリティの考慮が十分に行き渡らない部分が出てきますので、そこを突かれて攻撃されてしまう恐れがあります。

「ヒト」の観点では、古典的な手法としてソーシャルエンジニアリング(重要情報を、ITを使用せずに盗み出す方法)があります。たとえば、従業員を装った電話に対し、「テレワークに必要なパスワードを忘れたので教えてほしい」という要望に応えてしまうのも、代表的なセキュリティリスクの1つです。

「テクノロジー」では、新しいテクノロジーは今後も常に導入され続けるはずです。たとえば、生成AI「ChatGPT」が使われているエンジンを搭載したばかりのシステムにセキュリティ上の欠陥が潜んでおり、その部分を攻撃者が先に見つけてしまえば、そこを攻めてくることも当然考えられます。

世の中の状況や情勢を的確に読み取って、セキュリティリスクを捉えて対策し続けるためにも情報が必要なことは言うまでもありません。

リスク対策に対する、2つの評価方法とは

サイバー攻撃に対するリスク対策の評価は従来、ベースラインアプローチ※1が基本的な考え方で、経験に基づいて作成したチェックリストやガイドラインに沿って対策を評価してきました。よく用いられるのが、CIS Controls、NIST サイバーセキュリティフレームワーク、ISO/IEC27001、27002などです。

※1ベースラインアプローチ:既存の標準や基準をもとに、想定する典型的なシステムに対して、予め一定の確保すべきセキュリティレベルを設定し、それを達成するためのセキュリティ対策要件を定め、分析対象となるシステムの対策の適合性等をチェックする。(デジタル庁「政府情報システムにおけるセキュリティリスク分析ガイドライン~ベースラインと事業被害の組み合わせアプローチ~」)

一方、先ほど指摘したように、リスクは変わり続けてギャップも常に生まれ続けます。そこで昨今ではベースラインアプローチだけでは不十分だとの認識の下、リスクベースのアプローチも加えて、両輪でリスク対策を評価しようという考え方が一般的になってきました。

リスクベースアプローチには「ペネトレーションテスト(侵入テスト)」や「レッドチームアセスメント(専門家による疑似攻撃)」のような、実際にネットワークやシステムへの攻撃を仕掛けてみて、セキュリティホールや脆弱性がないかを確かめる方法があります。また、リスクアセスメントも方法の1つです。

これらは特定の脅威・攻撃に対して、現在の対策で防御できているのか、どのような影響があるのかを検証するものです。

2種類の脅威インテリジェンス(サイバーセキュリティ対策に必要な情報)

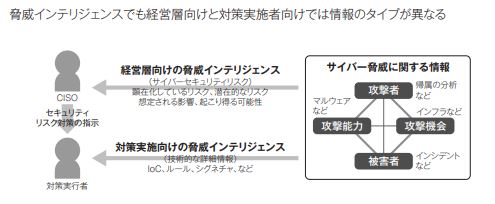

「脅威インテリジェンス」は、[図表2]の右側に例示したようなサイバー脅威に関する情報が元になっていますが、その読み解き方は受け取る側によって変化し、対策実施者向けと経営層向けでは情報のタイプが異なります。

対策実施向けの脅威インテリジェンスは、対策を実行していく上では当然必要な情報のことを指します。「技術的な詳細情報」と言い換えることもできます。これまでは「脅威インテリジェンス」と言うと、こちらをイメージする方が大多数だったでしょう。

一方で、経営層向けのインテリジェンスは、セキュリティリスク対策を指示するために必要なサイバーセキュリティリスクに関する情報を指します。「顕在化しているリスク」「潜在的なリスク」「想定される影響」「起こり得る可能性」などが相当します。

各組織においてセキュリティリスクは異なるため、必要となる情報も異なります。また、多岐にわたるサイバー脅威に関する情報にはそのまま使えないものもあり、アナリストを通して初めて意思決定に資する洞察になる場合もあります。

そのため、事業に沿った情報の収集と分析が必要となるのです。

情報過多の時代…質の高い情報を手に入れるには?

各組織や事業が必要とする情報の源泉は、世のなかにあふれています。その中から質の高い情報を手に入れるには、どうすればよいのでしょうか。

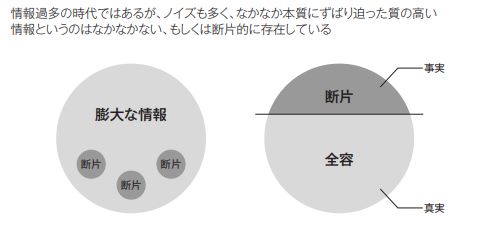

残念ながら、情報過多の時代にはノイズも多く、本質に迫った「ズバリ」と言えるような質の高い情報を直接取り出すのは困難です。膨大な情報の中から断片的に存在している使える情報を集めなければなりません。

断片的な情報からは事実を知ることができますが、水面下に埋もれた情報も合わせた全容を捉えることで真実が見えてきます[図表3]。このあたりを見極めながら、収集・分析を行って質の高い使える情報にしていきます。

サイバー脅威に関する情報を4つに分類

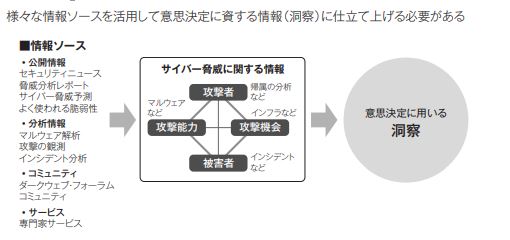

本書では経営層の関与や意思決定の必要性を繰り返し説いてきました。意思決定を行うには、さまざまな情報ソースを意思決定に資する情報(洞察)に仕立て上げていく必要があります。

[図表4]のように、情報ソースを収集・分析して、サイバー脅威に関する情報へと形を変え、最終的には意思決定に用いることができる洞察にまで仕立て上げていくのです。

[図表4]中央の図は、サイバー脅威に関する情報を4つに分類し、「攻撃者と被害者」「攻撃能力と攻撃機会」という2つの軸で表現しています。

「攻撃者」は、まず攻撃の帰属の分析を行います。これは「誰が攻撃しているのか」「どういう組織に属しているのか」といったことで、さらにそこから意図や動機も探ります。

「被害者」とは、「どの組織が狙われるのか」「狙われてどのような被害に遭ったのか」といった情報です。「攻撃能力」とは、マルウェアや侵入先のシステムがもともと持っている機能を使った攻撃(Living off the landと呼ばれている)の能力のことです。

最後に「攻撃機会」ですが、サイバー攻撃はインターネットを経由してきますので、攻撃に使われているインターネット上のインフラなどの情報を利用します。たとえば、DNS※2どがあります。これらの情報を組み合わせて、最終的には洞察に仕立て上げていきます。

※2DNS=ドメイン名とIPアドレスを結びつけるシステム。

たとえばWebブラウザに「https://jpn.nec.com/」とドメイン名を入力すると、DNSがインターネット上の住所(IPアドレス)に変換してNECのサイトにつなげてくれる。

セキュリティリスク管理の意思決定に使われる脅威インテリジェンスの例としては、次のようなものがあります。

1. 攻撃アクター

「攻撃者」とほぼ同じで、グループに対して名づけられています。どのグループが、いつ、どのような手法で攻撃し、どんな被害があったのかというようなナレッジが脅威インテリジェンスです。

2. 攻撃の手口

侵入経路や最終的にどういう情報を窃取するのかというような手段のことで、一覧にまとめて公開されているものもあります。

3. 不備の特徴

「攻撃の機会」に該当する情報で、どういう脆弱性が狙われているのか、どういう不備を使って攻撃をしてくるのかといったものです。

4. 悪用事案

他の組織が被害に遭った事案の情報を駆使して意思決定に活用します。

脅威インテリジェンスの分析における4つのポイント

サイバー脅威に関する情報の分析の観点や目的には、次のようなものがあります。

- 信頼度:情報の確からしさ、分析の確信度合い

- 関係性:物事の関連性、つながり

- 影響度:被害の影響度合い、事業へのインパクト

- 時系列:事象やイベントの発生日

- 過去の蓄積:攻撃者が用いる攻撃手法、キャンペーン

- トレンド

- 予測

この中の「キャンペーン」とは、たとえば、選挙や国際イベントといった特定の期間において攻撃者がグループで集中的に活動することがあるため、そのときの情報を蓄積しておいて活用します。また、新しい攻撃手法を編み出した際に、対策される前に集中的な攻撃を実施するケースもキャンペーンの一種です。

「トレンド」とは、「どのような攻撃が、どれぐらいの規模で、いつ流行したのか」といったトレンドの分析です。

「予測」は、「この先どんな攻撃者が活発に活動するか」「どういう攻撃手法が流行するのか」を予測していくことです。

5つの外部環境の情報収集が不可欠に

最近では紛争や政治イベントなどの事象に対して、ある目的を持ってサイバー攻撃が行われるようになりました。

かつてのサイバー攻撃の分析は、サイバー空間上でのイベントを収集して分析することが多かったのですが、現在ではそれだけを捉えていても本質が見えにくくなってきたため、より的確に捉えるために、サイバー脅威の周辺に関する情報の収集・分析が不可欠になっています。

代表的な外部環境の分析対象としては、英単語の頭文字を取って「PESTEL」と呼ばれている政治(Politics)、経済(Economy)、社会(Society)、技術(Technology)、環境(Environment)、法律(Law)があります。

また、事業環境の分析では、経営視点で事業に及ぼす影響を測る必要があるため、3C分析、SWOT分析なども用いられます。「事業を守り、継続していく」という観点では、外部環境と事業環境を併せて分析していくのが最近の傾向になっています。

脅威インテリジェンス活用における課題

脅威インテリジェンスはいろいろな用途で活用が広まってきています。その結果、情報と要件の間にギャップがあることがわかってきました。

いろいろと導入してきたものの、「使えない」というような声も出てきています。これは恐らく情報が使えないのではなく、要件との間にギャップがあるのだと思われます。この課題をどう解決していくのかについては、現在さまざまな検討がなされているところです。

方向性として、まずは要件を明らかにする必要があります。それは、「どの情報が欲しいのか?」「どの情報が欠けているのか?」といったものであり、たとえば、「今、何が起っているのか?」「今後、どうなるのか?」「今、何をすべきなのか?」を知りたいはずです。

この要件を決められていない、あるいは明らかにできていない状況が散見されます。要件が不明瞭なままでは、うまくいかないものです。情報を収集するに当たって「何のために使いたいのか?」を明らかにすることが、脅威インテリジェンスを活用するためのポイントだと考えられます。

淵上 真一

日本電気株式会社(NEC)

Corporate Executive CISO兼サイバーセキュリティ戦略統括部長

NECセキュリティ取締役

この記事に関連するニュース

-

SecurityScorecard、日本におけるサードパーティ由来のサイバーセキュリティ侵害に関するレポートを発表:他国と比べ、サードパーティ由来のデータ侵害が高い背景、リスク要因が明らかに

Digital PR Platform / 2024年11月21日 13時0分

-

チェック・ポイント・リサーチ、政府を狙ったサイバー攻撃が激化する中、スマートシティの今後に向けたリスク対策について警鐘

PR TIMES / 2024年11月13日 16時15分

-

チェック・ポイント、2025年のサイバーセキュリティ予測を発表 AIと量子技術の台頭による新たなサイバー脅威に加えて、ソーシャルメディアを悪用した攻撃が激化

PR TIMES / 2024年11月5日 16時45分

-

SecurityScorecard、米国エネルギー業界のサイバーセキュリティリスク調査レポートを発表

Digital PR Platform / 2024年11月5日 15時0分

-

タニウム、新書『経営者のためのセキュリティ講義 サステイナブルサイバーセキュリティ』を出版

PR TIMES / 2024年11月5日 13時45分

ランキング

-

1ワークマンさん最高…!「1280円ルームシューズ」で足首までぽっかぽか&気持ち良い〜

女子SPA! / 2024年11月23日 15時45分

-

2「70歳代おひとりさま」の平均貯蓄額はいくら?

オールアバウト / 2024年11月23日 19時30分

-

3とんでもない通帳残高に妻、絶句。家族のために生きてきた65歳元会社員が老後破産まっしぐら…遅くに授かった「ひとり娘」溺愛の果て

THE GOLD ONLINE(ゴールドオンライン) / 2024年11月21日 8時45分

-

4小泉孝太郎がやっている「納豆の最高においしい食べ方」 タレ半分、“あるもの”をたっぷり

Sirabee / 2024年11月22日 16時15分

-

5カップヌードル、約1割が“アレ”を入れて食べがちと判明 ギャル曽根も「すごい好き」

Sirabee / 2024年11月19日 4時30分

記事ミッション中・・・

記事にリアクションする

![]()

記事ミッション中・・・

記事にリアクションする

エラーが発生しました

ページを再読み込みして

ください