インジェクション攻撃の被害を防ぐソフトウェア修正技術を開発、NTT×早稲田大

マイナビニュース / 2024年10月28日 11時42分

日本電信電話(以下、NTT)と早稲田大学は10月28日、情報漏洩やサービス停止の原因となり得るインジェクション攻撃による被害を防ぐため、ソフトウェアを構成するプログラム中の文字列関数を用いた文字列操作の誤り(バグ)を修正する技術を実現したことを発表した。

○研究背景

ソフトウェアの脆弱性を悪用した攻撃は重大な脅威となるが、その代表例にインジェクション攻撃が挙げられる。インジェクション攻撃はサーバなどへの攻撃手法の一つで、サーバで利用しているデータベースに対して不正な入力情報を送信して、予期しない動作を引き起こすというもの。この攻撃をもたらす欠陥はインジェクション脆弱性と呼ばれ、プログラム中の文字列操作の誤り(バグ)が主な原因であることが知られている。

ソフトウェアを構成するプログラム中で文字列操作を記述する際には文字列関数が利用される。文字列関数は多くのプログラミング言語で提供されており、文字列の抽出や置換検索などを記述するために頻繁に利用される。しかし文字列関数を利用して文字列操作を行う際には正規表現やその他の入力情報、文字列関数自体の仕様に関する専門的な知識が要求され、適切な記述は高度な知識が必要とされる。

文字列操作を伴うプログラムはさまざまなソフトウェアで幅広く利用されるが、文字列操作に誤りがあるとサービスの誤動作を引き起こし、情報漏洩やサービス停止の原因となる場合もある。しかし、サービスの運用段階におけるソフトウェアの誤りの修正には多大なコストがかかる。この誤動作を意図的に起こそうとするサイバー攻撃も顕在化しており、安全なサービスの実現を脅かすリスク要因となっている。

○研究の成果

NTTと早稲田大学は共同で、プログラム中で文字列を扱う操作により発生し得る脆弱性や誤りを自動修正する技術について研究してきた。しかし、その対象は正規表現に限定されていた。

今回の研究成果では、プログラム中の文字列関数を使った文字列操作の誤りをソフトウェア開発者が与える入出力例を基に修正する技術を実現。正規表現を含む文字列操作にまで修正対象を広げることを可能としている。

○技術のポイント

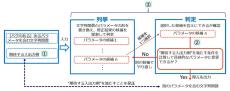

両者が今回発表したのは、インジェクション攻撃の主要な原因であるプログラム中の文字列操作の誤りをソフトウェア開発者が与える入出力例を基に修正し、修正結果に誤りがないことを保証する技術。

従来のように入出力のみを提示する例を用いた場合と比べて、ソフトウェア開発者が文字列関数に期待する入出力例を、入力と出力だけでなく入力のどの部分をどのように変換したいのかも含めて表記できるようになり、適切な修正結果の出力に寄与するという。この表記はプログラムが満たすべき入出力の例を基にプログラムを生成する「Programming by Examples (PBE)」メソッドを用いて与える。

この定義を用いることで、修正対象の文字列関数に与えるパラメータとして、すべての入出力例を満たすための条件を導き出せるようになる。この技術では、Webアプリケーションなどで広く利用されているECMAScript 2023に準拠した文字列関数の振る舞いを厳密に定義した。

加えて、修正結果のパラメータとなり得る候補を、明らかに入出力例を満たさないものを除外しつつ網羅的に探索する手法を考案。この手法では、現実的な時間内に修正処理を終えることが可能になるとのことだ。また、修正結果が修正前のパラメータに対して最小限の変更となる修正が可能となり、ソフトウェア開発者が目視で容易に修正結果を確認できる。

(熊谷知泰)

外部リンク

この記事に関連するニュース

-

新方式の量子コンピュータを実現 ~世界に先駆けて汎用型光量子計算プラットフォームが始動~

Digital PR Platform / 2024年11月8日 13時5分

-

Excelをノーコードで自動化しよう! パワークエリの教科書 第25回 データの途中に文字を挿入する方法

マイナビニュース / 2024年10月28日 11時0分

-

インジェクション攻撃による被害を防ぐためのソフトウェア修正技術を世界にさきがけて実現 ~専門知識を持たない開発者でもソフトウェア開発段階で文字列操作の誤りを容易に修正~

Digital PR Platform / 2024年10月28日 10時7分

-

APT攻撃グループ「Lazarus」が、Google Chromeのゼロデイ脆弱性を悪用し暗号資産を窃取していたことを発見

PR TIMES / 2024年10月27日 22時40分

-

【EGセキュアソリューションズ】2024年3Qにおける攻撃アクセスの傾向をまとめた「SiteGuardセキュリティレポート」を発表

PR TIMES / 2024年10月24日 17時45分

ランキング

-

1「やはり……」 MVP受賞の大谷翔平、会見中の“仕草”に心配の声も 「真美子さんの視線」「動かしてない」

ねとらぼ / 2024年11月22日 17時40分

-

2『シャニマス』に武藤遊戯?混乱の声 ショップ「武闘遊戯」見間違い続出でトレンド入り「脳がバグった」

ORICON NEWS / 2024年11月22日 18時32分

-

3旅先での1枚が「Windows10すぎる」と300万表示! 分かる人には分かる“完全一致”に「共感しまくりです!」「マジじゃん」

ねとらぼ / 2024年11月22日 20時30分

-

4自分のスマホが犯罪インフラに? 知らぬ間にSMS大量送信、日本サイバー犯罪センターが警鐘

おたくま経済新聞 / 2024年11月22日 15時0分

-

5イオシス、“あのスマホ”大量入荷 「待ってたぜェ、この瞬間をよォ!!」

ASCII.jp / 2024年11月22日 15時5分

記事ミッション中・・・

記事にリアクションする

![]()

記事ミッション中・・・

記事にリアクションする

エラーが発生しました

ページを再読み込みして

ください