コロナの猛威はサイバー空間にまで…あなたのPCは1日4千回攻撃されている

プレジデントオンライン / 2020年3月17日 15時15分

■サイバー防御専門家がわが国の危機に警鐘

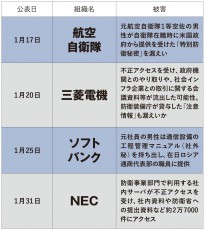

2020年に入って1カ月もたたないうちに、重大な情報漏えい事案等が4件も公表された。

元航空自衛隊1等空佐の男性が自衛隊在職時に米国政府から提供を受けた「特別防衛秘密」を漏えい。三菱電機は不正アクセスを受け、政府機関とのやり取りや、社会インフラ企業との取引に関する会議資料等が流出した可能性がある。後に、防衛装備庁が貸与した「注意情報」も漏えいした可能性が発覚。ソフトバンク元社員の男性は通信設備の工程管理マニュアル(社外秘)を持ち出し、在日ロシア通商代表部の職員に渡した。NECでは防衛事業部門で利用する社内サーバが不正アクセスを受け、社内資料や防衛省への提出資料など約2万7000件にアクセスされた。日本の安全保障にも影響しうる由々しき事態だ。

19年1年間に国内の上場企業とその子会社から漏えい・紛失した個人情報の件数は903万件以上にのぼっており、このうち、前述の三菱電機やNECのように、サイバー攻撃に起因する漏えい件数は890万2078件である。一般的に、個人情報が漏えいしなければサイバー攻撃を受けたとしても報告する義務はなく、しかも日本の組織のサイバー攻撃を検知する能力が低く、そもそも攻撃に気づいていない場合も多いことに鑑みて、我々が見聞きするサイバー攻撃事案はまさに氷山の一角でしかない。

■サイバー攻撃関連の通信数は過去5年間で約12倍

情報通信研究機構(NICT)の観測では、サイバー攻撃関連の通信数は過去5年間で約12倍に増加している。また、警察庁が設置するサイバー攻撃の検知システムは、19年1年間、一日に1IPアドレス(パソコンやスマホに割り当てられるネット上の住所のようなもの)あたり平均4192回の不審なアクセスを観測している。こちらも毎年増加しており、18年からおよそ1.5倍に増加している。これを受け、国内企業の約98%は社内のITシステムに対して「何らかの(セキュリティ)対策を実施している」。

しかし、どんな高度なセキュリティ対策も、正当なアクセス権限を持つ内部の者による犯行には、十分な効果を発揮しない。事実、防衛省とソフトバンクから機密情報を持ち出した容疑者らは、セキュリティに検知されることなくデータを盗むことができた。このように「内部の人間」に目を付けたサイバー攻撃者は、近年、ソーシャルエンジニアリング(以下「SE」)という手法を多用している。

SEとは、心理的な隙や行動のミスに付け込んで、人を巧みに操作し、望む行動を取らせたり情報を入手する手法だ。スパイが以前から採用している手法でこれ自体は新しいものではない。

ソフトバンクの情報流出事案はその典型例だ。具体的には、在日ロシア通商代表部職員が、街中で偶然の出会いを装って元ソフトバンク社員の男性と接触を開始。2年もの間、飲食店などで接待や現金提供を繰り返し、男性から信頼を獲得。そして男性が後に引けない状況をつくり出し、要求する情報を入手した。

SEをサイバー空間で応用した手法の代表例が「フィッシング攻撃」(偽のメールやホームページを使い、個人情報を盗み出したり、マルウエアを拡散する攻撃)だ。現在国内で猛威を振るっているマルウエア(ウイルスなど悪意あるソフトウエア)「Emotet」は、非常に高度なフィッシングメール攻撃を行う。Emotetは、感染したコンピュータから受信メールを盗み出すと、これをコピーして感染元からの返信メールを装ったフィッシングメールを作成する。そのため従来のように一見してフィッシングメールだと気づくことは難しい。取引先からのメールだと油断して添付ファイルを開いてしまうと、マルウエアを実行してしまう。

Emotetは時期に合わせてメールの題材を変更してくる。今は保健所から「新型コロナウイルス」への注意喚起を装ったメールを送ってくる。もし送られてきたら、思わずクリックしてしまう読者も多いのではないだろうか。

■感染を拡大する「スプレッダー」となってしまう

Emotetに感染すると、周囲の人に感染を拡大する「スプレッダー」となってしまううえ、情報を盗み出されたり他のマルウエアを呼び寄せてしまう。

SEに力を入れている国の1つが中国だ。18年、米国司法省は、米国企業にサイバー攻撃を仕掛け、航空機のエンジンに関する機密情報を盗もうとした疑いで中国国家安全部の職員2人とハッカーら8人を起訴した。国家安全部の職員は企業内部で働く中国人を協力者に仕立て、ハッカーに開発させたマルウエアをUSBメモリを使って社内に展開させた。中国はSNSで採用活動や研究支援を装ってターゲットに連絡を取り、仕事や資金提供の代償として機密情報の提供などを強いるという。ターゲットの約70%が民間人だ。

このようにサイバー攻撃者はメールやSNSを使ってあなたに接触してくる。そして、SEを使って情報を盗み出したり、内部の者にマルウエアを実行させたりする。

日本では、コインチェックがSEから不正アクセスに遭い、580億円相当の暗号通貨NEMを失った。朝日新聞によると、攻撃者は暗号通貨イベントの参加者を装って社員に近づき、半年にわたって交流。メールのほかに電話でのやり取りもしていたというから、相当手が込んでいたといえる。すっかり信用させたところで正当なソフトウエアを装ってマルウエアのリンクを送り付け、社内でダウンロードさせた。こうして攻撃者はNEMを盗み出すために必要な「秘密鍵」を入手したのだ。

サイバーセキュリティ会社のプルーフポイント社は、サイバー攻撃が、システムを標的とするのではなく、SEによって、適切な権限を持つ人物(Right People)を狙う、「人中心(People-centered)」に移行していると分析する。

攻撃者は、攻撃を実行に移す前に、インターネットを使って標的となる人物を探す。SNSや会社の広報サイト、研究報告書などで名前やメールアドレス、勤務先・業務内容、趣味、友人関係など多くの情報を公開している人ほどSEは成功しやすい。そのため、経営層など高い地位にある人物が標的になるとは限らず、インターネットで多くの情報を公開している攻撃しやすい人物(Very Attacked People)を臨機応変に標的とする。

つまり、サイバー攻撃は組織ではなく「あなた」を標的に行われる。管理職はもちろん一般社員も同様に狙われている。「私は重要な役職じゃないから大丈夫」ということは全くないのだ。

■SNSやメールを使って簡単に接触することができる

心理を巧みに突いて人を操作すれば、検知されるリスクも低く、技術的にセキュリティを突破するよりも簡単に目的を達成できる。さらに、インターネットにつながっていないシステムに外部から侵入することは難しいが、その担当者にはSNSやメールを使って簡単に接触することができる。標的となった「あなた」は、言葉巧みに攻撃者に操られ、社内でマルウエアを実行したり、機密データを送信してしまう。知らないうちに攻撃に加担するのだ。

あなたの会社が機密情報を扱っていなくても安心はできない。近年、調達や物流、製造、保守などの企業活動の流れ(サプライチェーン)に侵入し、上流から下流にある真の標的に向けて送り込まれる攻撃が問題となっている。

SEを防ぐために重要なことは、あなたが持つ情報やアクセス権の価値を、攻撃者の視点に立って考えることだ。情報の価値がわかれば、それをSNSで公開して大丈夫なのか社外の者に伝えていいのかの判断基準となる。パスワードの強度やセキュリティの設定が充分であるか、考えるきっかけとなる。まずは防犯対策と同様に、サイバー攻撃事案について最新ニュースをチェックしよう。そうすれば、攻撃者がどのように、何を狙ってくるのかがわかる。攻撃に気づければ、あとはセキュリティ部門や警察等に通報すればよい。

企業のセキュリティは、紛れもなく社員一人ひとりに依存している。さらに、ビジネスのグローバル化等を背景に、企業間の依存も増している。あなたの無自覚が日本の安全保障に影響する重要な情報漏えいを取引先で発生させるかもしれない。「人中心」の攻撃が行われる現在、サイバーセキュリティに無関係な者などいない。一人ひとりのセキュリティ意識が日本を守る。

----------

サイバーディフェンス研究所・分析官

筑波大学を卒業後、航空自衛隊にパイロット候補として入隊。その後、レーダーのシステム開発・新規導入に携わる。2017年から現職。サイバーインテリジェンスの収集・分析を行う。

----------

(サイバーディフェンス研究所・分析官 遠藤 淳人)

外部リンク

この記事に関連するニュース

-

ストレージレベルで行うサイバー攻撃への備え

PR TIMES / 2024年9月12日 14時40分

-

プルーフポイントとCyberArk、ハイブリッドおよびマルチクラウド環境におけるアイデンティティの包括的な保護に向けた戦略的パートナーシップを拡大

PR TIMES / 2024年9月12日 13時40分

-

情シスアウトソーシングのフレクシーサポート、「セキュリティ教育・研修+標的型メール訓練サービス」を提供開始(ITトレンドEXPO2024 Summer にも出展)

PR TIMES / 2024年9月12日 12時45分

-

プルーフポイント、AI主導の強力なインテリジェンス、洞察、統合により、人を中心としたHuman-Centricセキュリティの新たな基準を設定

PR TIMES / 2024年9月11日 12時45分

-

カスペルスキー、オンラインの詐欺攻撃キャンペーン「Tusk」を発見

週刊BCN+ / 2024年8月23日 16時34分

ランキング

-

1フランフランが「若年女性」人気を総取りするワケ アインHDによる買収を経て、再成長できるのか

東洋経済オンライン / 2024年9月22日 8時0分

-

2「100円マック」も今は昔 値上げしたマクドナルドなぜ好調? コスパ重視の客には500円台のセットで対応

ITmedia ビジネスオンライン / 2024年9月22日 6時15分

-

33浪東京藝大「音楽諦めた」彼女の"運命の出会い" 家庭環境の変化で、一度は夢を諦めたものの…

東洋経済オンライン / 2024年9月22日 8時0分

-

4「三菱商事、伊藤忠、ゴールドマン・サックス」がずらり…偏差値55なのに就職実績"最強"の「地方マイナー大学」の秘密

プレジデントオンライン / 2024年9月22日 10時15分

-

5「多摩エリアと茨城を結ぶ特急」運転へ 首都圏を横断する珍ルート 10月に1日限定

乗りものニュース / 2024年9月22日 10時42分

記事ミッション中・・・

記事にリアクションする

![]()

記事ミッション中・・・

記事にリアクションする

エラーが発生しました

ページを再読み込みして

ください