いまの自衛隊では守れない…「デジタル敗戦国」日本はサイバー攻撃に無防備すぎる

プレジデントオンライン / 2022年2月17日 18時15分

※本稿は、中谷昇『超入門 デジタルセキュリティ』(講談社+α新書)の一部を再編集したものです。

■「デジタル復興」ではなく「デジタル敗戦」がハマった

米国や中国などはデジタルデータを使った活動を積極的かつ徹底的に行っていて、それが国家戦略の重要な基盤になっている。しかし日本は、この分野でも立ち遅れている。

こうした状況は「デジタル敗戦」と言われる。デジタル敗戦という言葉は、平井卓也前デジタル大臣がブログで2020年に使って以来、社会的に定着した感がある。

じつはこのデジタル敗戦というフレーズには個人的な思い入れがある。

というのは、私が日本IT団体連盟の役員の立場で、2020年6月に当時自民党デジタル社会推進特別委員長だった平井前大臣にこのフレーズを使って日本のデジタル化の現状を説明をした際、平井前大臣が気に入ってくれて「政治デビュー」を果たしたからである。

平井前大臣のようにルール形成に影響力のある政治家に活用してもらえたのは望外の喜びであった。ちなみに、その際に「デジタル復興」というフレーズも使ったのだが、これはイマイチとなったようである。

「デジタル敗戦」とは、日本のデジタルトランスフォーメーション形成が遅れており、すでに世界に敗れていることを指すのだが、日本政府は、2001年の段階ですでに、「高度情報通信ネットワーク社会推進戦略本部(IT戦略本部)」を内閣に作り、「e-Japan戦略」を策定していた。

■「敗戦」の事実としっかり向き合うべき

総務省は当時すでに、

「世界最高水準の高度情報通信ネットワークの形成、教育及び学習の振興並びに人材の育成、電子商取引等の促進、行政の情報化及び公共分野における情報通信技術の活用の推進、高度情報通信ネットワークの安全性及び信頼性の確保」

を掲げていたが、いまだに同じようなことを言っていると、読者の皆さんもお気づきだろう。

新型コロナ禍でも、「特別定額給付金」のオンライン申請がうまく機能せず、感染者との接触を知らせるスマホアプリ「COCOA」でも不具合が出て活用できなかったことなど、デジタル分野の弱さを露呈する結果=デジタル敗戦の典型例になっている。

民間も然り、である。

米デル・テクノロジーズ社が2021年に公開した「第2回 デジタルトランスフォーメーション(DX)動向調査」によれば、日本においては約91パーセントの企業で、デジタル化がまだ進んでいないことを明らかにしている。

だからこそ、これから「デジタル復興」をすべきなのである。復興にはまず、敗戦した事実としっかり向き合い、先に進む必要がある。

■世界第3位の経済大国がサイバー能力では9位

そんなデジタル化の遅れは、世界的な経済活動においても遅れをとることを意味する。日本は現在たしかに世界第3位の経済大国ではあるが、デジタル化の遅れが続き、その「経済大国」の立場すら怪しくなりつつある。

欧米のシンクタンクによれば、「2030年ごろには日本は世界第3位の経済大国という地位をインドに明け渡すことになる」との予測も出ているが、「デジタル敗戦国」から復興へとうまく移行できていないことから、経済分野でも後退をすることになりそうだ。

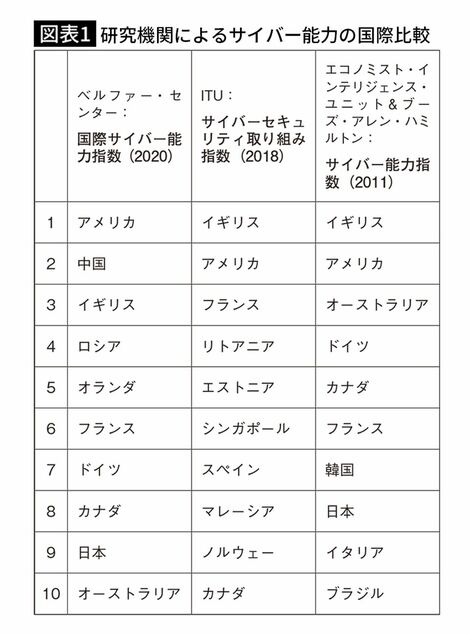

サイバー世界でも、日本はまったく強国に入れていない。2020年9月、科学・国際情勢を研究するハーバード大学ベルファー・センターが、サイバー防衛や攻撃力など7つの項目で30カ国のサイバー能力を測定する「国際サイバー能力指数2020」を発表した。そこで、日本は9位に甘んじている。

■敵対国を攻撃できる能力があるのかすら怪しい

その7項目は以下だ。

1.国内のサーベイランス(調査監視)・モニタリング

2.国家のサイバー防衛の増強

3.情報環境のコントロールや操作

4.国家安全保障のための海外のインテリジェンス収集

5.商業的な利益や国内産業の育成

6.敵対国のインフラ等の破壊や無力化

7.国際的なサイバー規範や技術基準などの定義づけ

一見すると、これらの指標のどれをとっても、日本はまったく世界のサイバー強国に歯が立たない。

しかし、恐らく3、5、7については、経済産業省や総務省の管轄下において、それなりに対応が進んでおり、他国に伍していけるかもしれない。だが、サイバー強国と呼ばれる米中英に比べて、4の「国家安全保障のための海外のインテリジェンス収集」や、6の「敵対国のインフラ等の破壊や無力化」などは、世界的なサイバー能力を測る指標とされているのに、日本はほぼ何もできていないと言っていい。

その理由としては、オフェンシブ(攻撃的)なサイバー対策が圧倒的に欠けている現実がある。そもそもオフェンシブ能力があるのかすら怪しい。

■自衛隊が守っているのは自分たちの情報システム

防衛省にはサイバー防衛隊が存在するものの、そのミッションの主たる目的は重要インフラを守るというより、自衛隊・防衛省の情報システムを守ることになっている。

自衛隊の情報システムを守ることが日本のサイバー防衛にとって重要であることは言を俟(ま)たない。

しかし、サイバー空間が公共化している現代のデジタル社会では、サイバー空間を構成する情報通信インフラや、そうしたインフラに依存している金融などの重要インフラを守らないと日常生活が成り立たなくなる。そういう観点から、日本を守るためのデジタルセキュリティに関わる自衛隊の役割については、法律上で明確にする必要があるのではないだろうか。

自衛隊が任務として、重要インフラがサイバー攻撃で攻められないよう情報収集や分析、評価、そして必要に応じて事案対応を行う必要があると考えている。自衛隊が直接的に重要インフラ事業者などとも情報共有をしなければならない。

誤解のないように言えば、自衛隊は、関連の民間企業とは情報交換などを行っている。ただそれは、自衛隊のシステムを守る目的での情報共有であり、それでは国のデジタルセキュリティを守るには不十分だと言わざるを得ない。直接、国外から安全保障を脅かすようなサイバー攻撃・ハイブリッド攻撃があった際に、国民を守り切ることができるのか。頼りない状況が続いているように思う。

■サイバー攻撃で死者が出ることもあり得る

日本の同盟国であるアメリカでは、米軍はNSA(国家安全保障局)の監視活動や、重要インフラ事業者からもデータや情報を集めて分析して、国外からのサイバー攻撃に備えているのである。

そこは軍が出てこなければいけない話なのだ。

新型コロナウイルス感染症は人の命を奪う。一方で、サイバー空間のウイルスであるマルウェアでは人は直接的には死なないが、パソコンやサーバーなどの「命」が奪われる。そしてそんな破壊が大規模であったり、長く続くようなことがあれば、ビジネスや産業が死ぬかもしれない。

結果として、我々の生活に多大なる影響を与えることになる。さらに電力などのインフラや、自動運転システムなどが攻撃されると、実際に死者が出ることだってあり得ることも覚えておいたほうがいい。

■「国民を守るために撃ち返します」と宣言するべき

日本の自衛隊は、北朝鮮のミサイル脅威にはイージス艦などで対抗能力を上げている。

ところが毎日、巡航ミサイルのように目には見えはしないが、同じレベルで悪意のあるサイバー攻撃が日本に「着弾」している現実を前に、何ができるのか。

それを打ち落としてくれるのだろうか。

国土を守るサイバー防衛のためのシステムを構築してくれているのか。

残念ながら、今は着弾されっぱなしである。

「悪意のあるマルウェア攻撃にさらされています。危険な状況です。国民を守るために撃ち返します!」

と宣言でもするべきだろう。そうすれば、サイバー攻撃の被害に遭っている多くの企業や国民が賛同してくれるに違いない。

■経済大国を守る対策ができているとは言い難い

2019年7月、「国際電気通信連合(ITU)」は、2018年版「グローバル・サイバーセキュリティ・インデックス(GCI)」を発表した。GCIは各国のサイバーセキュリティの取り組み状況について、次の5つの観点から総合的に評価している。

(ⅰ)法整備

(ⅱ)技術

(ⅲ)組織

(ⅳ)キャパシティ・ビルディング

(v)国際協力

このサイバーセキュリティの取り組み指数で、日本は世界で14位だった(2020年版では7位)。要は、世界第3位の経済大国を守るための対策ができているとは言い難いのである。

日本の官庁では、諸外国に比べて機密情報を扱うのに十分な対策ができていないと批判されることがある。もちろん、公務員などには特定秘密保護法などで情報を外部に漏らすことができないというルールがあるが、そもそも誰がどれほどの機密情報を扱うことができるのかについての規定は、個々の省庁や部署などの単位で緩い決まりはあっても、国家的なシステムとして存在していない。

たとえばアメリカでは、機密情報を扱える人に資格を与えるセキュリティクリアランス制度というものがある。4段階や12段階というかたちに情報をカテゴライズして、誰がどんな機密情報を扱うことができるのかを決めている。

よく聞く「トップシークレット」に指定された情報は、米政府の中でも限られた人たちしか見ることも聞くこともできない。しかもセキュリティクリアランスの資格を得るのには、家族構成から外国人との交友関係まで、あらゆる項目で書類審査が行われ、外部に情報が漏れるリスクがある場合には、資格は得られない。トップシークレットを扱うランクともなれば、ポリグラフ(うそ発見器)まで受ける必要がある。

■日本のトップシークレットは誰が知っているのか

一方で、日本にはセキュリティクリアランスはない。これは大問題である。

日本国内で機密情報に触れる人の素性がわからない。

その人が、どんな情報漏洩のリスク要因を持っているのかもわからない。

データがこれまで以上にデジタル化されている世界において、情報伝達や端末の持ち運びが以前にも増して簡単になっていることを考えると、そのリスクは大きくなっているはずだが、それに対応するシステムがないのは心許ない。

しかもこうした情報は政府の中だけでなく民間企業が共有することもあり、機密情報のアクセス権限がどうしても曖昧になってしまう民間から情報が海外のハッカーに漏れていく可能性がある。

■機密情報を保全する3つのポイント

まさに、最近話題になっている経済安全保障の問題だ。この観点からの情報保全については3つのポイントがある。

まず資本。つまり資金を提供して株主になることによって、内部情報にアクセスできる立場を確保した上で、必要な情報収集をする。株主には情報開示権がある。企業の知的財産情報の開示が要求されることもあるだろう。また企業を買収するなどして内部の機密情報へのアクセスを可能にもできる。

2つ目は、技術の提供である。ハードやソフトウエアのどちらも考えられるが、電子機器やサービスにバックドア(遠隔操作でアクセスできるようにする不正プログラム)を埋め込んでおくというものである。

これは基本的に、限られた国でしかできない。また、インテリジェンスの世界でのことであり、最終的には曖昧なままで終わることも多いが、ファーウェイ製品がこうしたかたちで使われてきたという報道が世界的にも多数なされているのは周知の通りである。

3つ目は人である。人のセキュリティクリアランスを制度化し、政府関係者のみならず、そこにかかわる民間にも情報アクセスを厳格にし、官民のインフラ、とくに情報インフラで使用するハード・ソフトの調達をしっかりと管理することで、こうした事態を防げる可能性は高まると思う。

----------

元警察官僚

1969年、神奈川県生まれ。元インターポール・サイバーセキュリティ総局長。1993年に警察庁入庁。神奈川県警察外事課長、国家公安委員会補佐官、インターポール(国際刑事警察機構)経済ハイテク犯罪課長、同情報システム・技術局長。INTERPOL Global Complex for Innovation(IGCI)初代総局長、警察庁長官官房国際課長等を歴任。2019年から「ヤフー」執行役員。2020年からZホールディングス常務執行役員。Group Chief Trust & Safety Officer。日本IT団体連盟専務理事。

----------

(元警察官僚 中谷 昇)

外部リンク

この記事に関連するニュース

-

「経済安全保障重要技術育成プログラム」で先進的サイバー防御機能・分析能力強化に着手

PR TIMES / 2024年7月19日 12時45分

-

「自衛隊の役割は?実効性を高めるには?」アンケートを実施

PR TIMES / 2024年7月16日 11時45分

-

発売4日で3刷!高市早苗経済安保相の最新刊『日本の経済安全保障』が話題に!

PR TIMES / 2024年7月13日 14時15分

-

高市早苗経済安保相の新著『日本の経済安全保障』が発売初日に大増刷決定!

PR TIMES / 2024年7月9日 10時15分

-

米ウクライナ、二国間安全保障協定 - サイバー攻撃阻止を支援

マイナビニュース / 2024年6月26日 10時6分

ランキング

-

1蓮舫氏は「都知事選で惨敗した人」で終わるのか…二重国籍問題以上に致命的な"政治家としての最大の欠点"

プレジデントオンライン / 2024年7月20日 9時15分

-

2「警察に関係なかろうが!」自衛官が警察官に暴行で逮捕 直前に飲酒した状態で自転車運転か

RKB毎日放送 / 2024年7月20日 13時40分

-

3大型の台風3号(ケーミー)発生 暴風域伴い沖縄に接近するおそれ 進路に注意

ウェザーニュース / 2024年7月20日 16時0分

-

4海自墜落ヘリの主要部分発見 水深5000m超、無人探査で

共同通信 / 2024年7月20日 11時49分

-

5米海兵隊、週末の飲酒検査を強化 国内全基地で 性的暴行事件受け

毎日新聞 / 2024年7月20日 16時51分

記事ミッション中・・・

記事にリアクションする

![]()

記事ミッション中・・・

記事にリアクションする

エラーが発生しました

ページを再読み込みして

ください